Как сделать это невозможным?

Есть бесплатный способ, который используют крупные компании. И вы можете также.

Как? Разбираемся с вопросами далее.

Проблематика

Поддельные письма по электронной почте получали практически все пользователи.

Spoofing attack — атака, при которой обманщик успешно маскируется под другого отправителя.

Spoof с английского переводится как обман.

Цели атак самые разные:

- Дискредитация бренда или бизнеса;

- Фишинг с целью завладеть средствами;

- Вирусы.

Решить проблему алгоритмически не могут ни Google, ни Яндекс.

Почему? Технически протокол отправки электронной почты не предусматривает аутентификацию пользователей. А значит, нет способа устранить фальсификации на этапе отправки писем.

Никаких проблем нет разослать письма от имени [email protected] или [email protected]. Только поддельные письма от Google или Яндекс блокируются на принимающем сервере.

Если подделать адрес отправителя обычной компании, которая не использует механизмы защиты, то риск успешного завершения атаки определенно есть.

Чтобы почтовые сервера блокировали поддельные письма от конкретного доменного имени надо просто выполнить комплекс мер по защите.

Механизмы защиты доступны для любого сайта бесплатно.

Если вопрос с защитой не решен, то ничего не мешает атакам на бренд завершиться успешно.

Практика показывает, что такие рассылки проводятся часто и являются эффективными. Масштаб:

- За первый квартал 2021-го зафиксировано 79,6 миллиона попыток перейти на мошеннические страницы;

- Средняя доля спама в почтовом трафике Рунета составляет 51%;

- 12,4 млн пользователей становятся жертвами фишинга каждый год.

Проблема не надумана. Личный опыт и информация из разных источников указывает на массовость проблемы.

Как мошенники подделывают письма? При спуфинге цепочка коммуникации подделывается на всех этапах:

- Подделывается отправитель;

- Копируется дизайн оригинального письма;

- Создается дубль оригинального сайта.

Чтобы увеличить количество открытий писем, преступники используют методы социальной инженерии. Например, в заголовках используются такие ключевые фразы как документы, заказ, пароль, срочно.

Как наносится ущерб? Конкуренты могут сделать e-mail рассылку от вашего адреса электронной почты. В содержании письма указать информацию, которая компрометирует бренд. Или даже устроить провокацию.

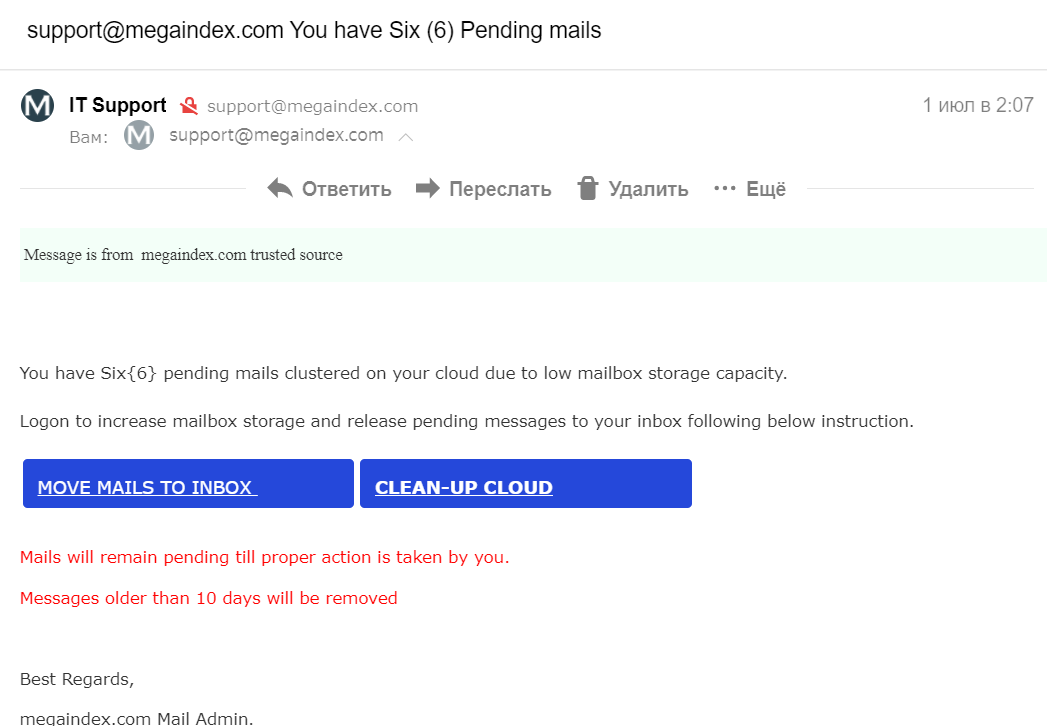

Пример рассылки, которую мошенники использовали, чтобы нанести ущерб MegaIndex:

Попытка атаки завершилась провалом. Аккаунты мошенников в облачных сервисах, используемых для отправки писем были, быстро заблокированы.

Даже если бы рассылка состоялась, письма были бы заблокированы принимающими серверами.

MegaIndex защищен от подобных атак.

Рекомендую защитить свои доменные имена, чтобы исключить все риски.

Как сделать так, чтобы письма от имени определенного доменного имени мог отправлять только владелец?

Разбираемся подробно с механизмами защиты.

Как бороться с фальшивыми рассылками?

Любой достойный сайт должен обладать защитой от рассылок с использованием поддельных электронных адресов.

Есть три ключевых механизма для борьбы с поддельными рассылками:

- Sender Policy Framework;

- Domain Keys Identified Mail;

- Domain-based Message Authentication, Reporting and Conformance.

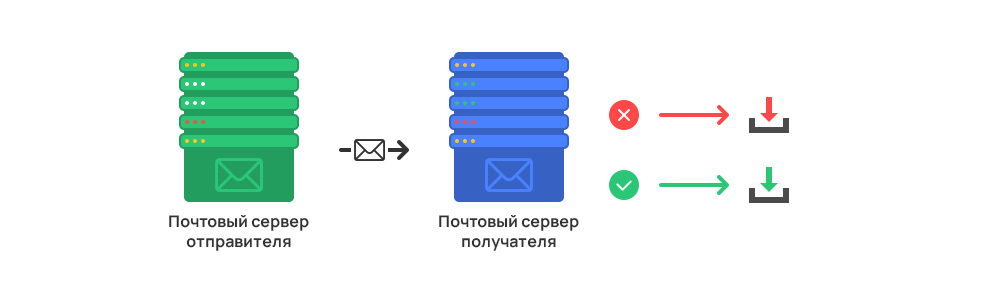

Внедрение механизмом защиты позволяет принимающим почтовым серверам проводить проверку на подлинность:

- Если подлинность отправителя подтверждена, то письма проверяются на спам и направляются во входящие;

- Если проверка не пройдена, то принимающий сервер блокирует письма.

Проверка писем на подлинность проводится на принимающей стороне. Например, на стороне Google, Яндекс и других почтовых серверах.

1 — SPF (Sender Policy Framework)

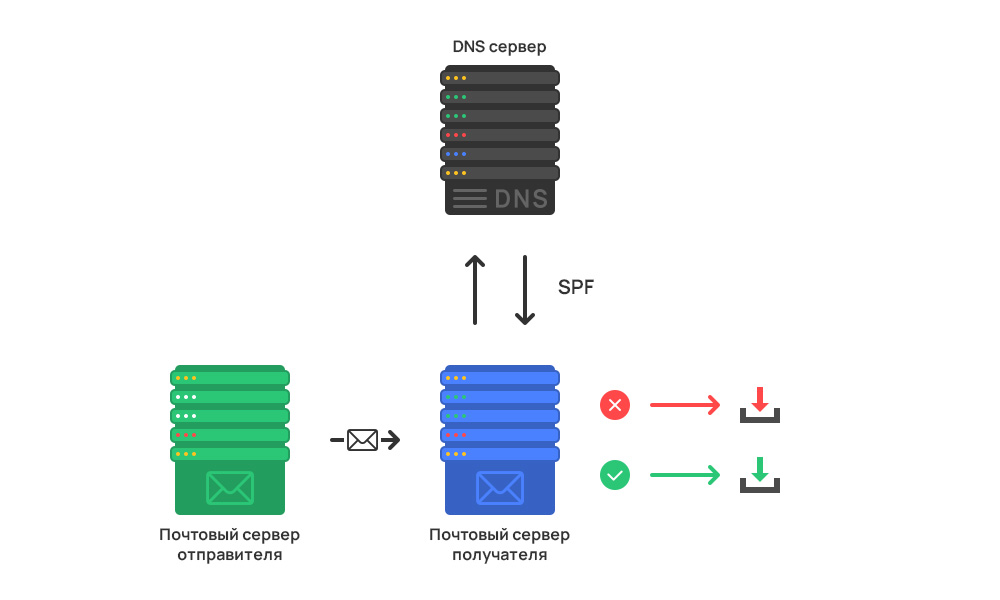

SPF — политика безопасности, которая позволяет задать список допустимых источников для отправки писем.

SPF позволяет проверить подлинность именно источника, с которого отправлено электронное письмо.

Инструкция SPF прописывается в виде строки TXT на сервере доменных имен.

В строке указывается список источников, с которых владелец разрешает отправку электронных писем. К примеру, перечень IP адресов.

Если письмо приходит от сервера с любым другим IP, то авторизация не выполняется.

Алгоритм работы:

- Задается перечень разрешенных отправителей;

- Принимающий почтовый сервер выгружает список с DNS-сервера;

- Проводится проверка подлинности источника.

Синтаксис для SPF:

- v — версия SPF, по умолчанию надо использовать v=spf1;

- +a — все сервера из DNS-записей строк A авторизованы для отправки писем;

- +mx — все сервера из DNS-записей строк A авторизованы для отправки писем;

- +domain — домен domain авторизован для отправки писем;

- -all — использование других любых других источников для отправки электронных писем запрещено.

Пример записи для доменного имени indexoid:

indexoid.com. TXT v=spf1 +a +mx +a:indexoid.com -all

Полный перечень доступных записей по ссылке — SPF syntax.

2 — DKIM (Domain Keys Identified Mail)

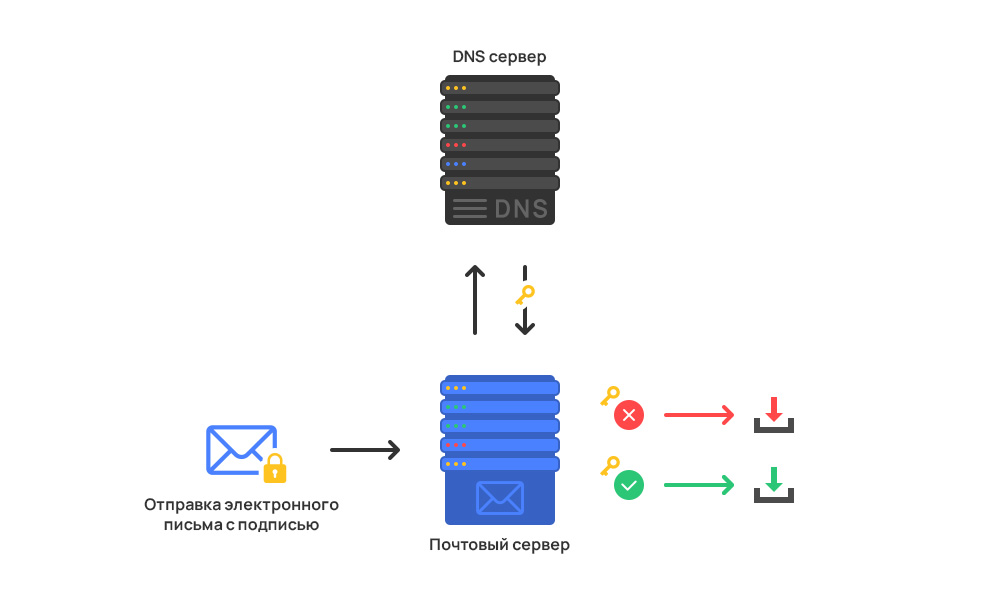

DKIM — защита адреса электронной почты от подделывания с использованием пары ключей шифрования.

Как работает? Этапы:

- Создается два ключа: открытый и закрытый;

- Закрытый ключ автоматически прописывается в отправленных письмах;

- Открытый ключ размещается владельцем сайта в TXT-записи на сервере доменных имен

- Письма отправляются с DKIM-подписью;

- Принимающий сервер выгружает с DNS-сервера открытый ключ и проверяет подлинность отправителя.

Закрытый ключ используется при шифрования заголовка и содержания письма исходящего письма.

Открытый ключ используется принимающим сервером для расшифровки.

Для проверки письма на подлинность требуются оба ключа: DKIM-Signature и Public key. Принимающий сервер сопоставляет контент из BODY и HEADERS.

Если проверка выполняется успешно, то письмо проверяется на спам и направляется во входящие.

Если какого-то из ключей нет или ключ подделан, письмо блокируется.

Закрытый ключ прописывается в технических заголовках, поэтому никакого дополнительного текста в содержании письма не появляется.

Синтаксис строки DKIM:

- v — версия DKIM, по умолчанию надо использовать v=DKIM1

- k — тип ключа, используемый, по умолчанию надо использовать k=rsa

- p — публичный ключ, закодированный base64

Символ ; используется для разделения параметров.

Необязательные параметры:

- h — задает hash-алгоритм к использованию. Допустимые значения h=sha1 или h=sha256;

- s — тип сервиса, использующего DKIM. Допустимые значения s=* или s=email. По умолчанию используется значение s=*;

- t=s — означает применение инструкций только для доменного имени, на котором прописана строка. Не рекомендуется, если для рассылки используются также поддомены.

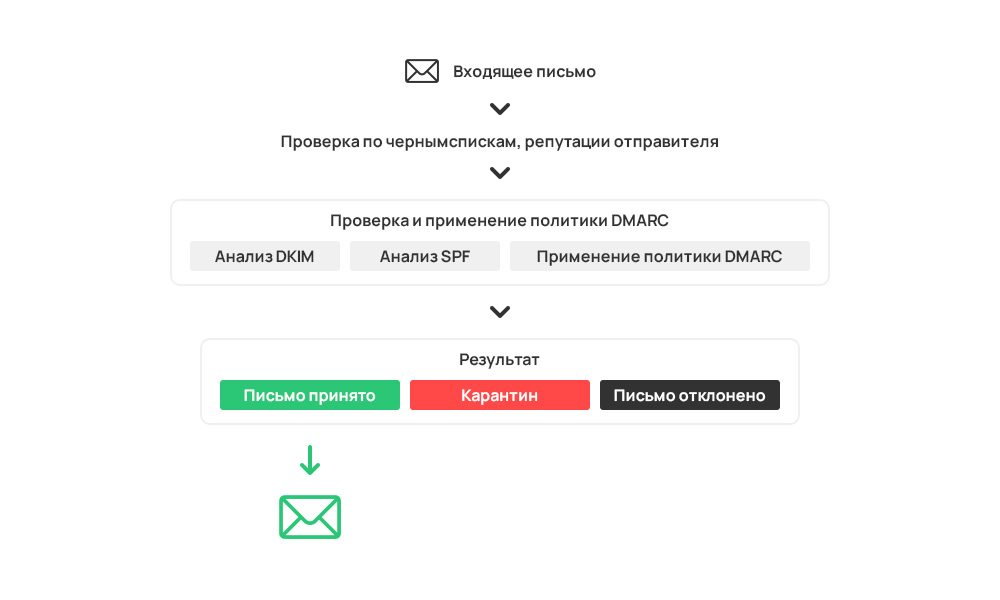

3 — DMARC (Domain-based Message Authentication, Reporting and Conformance)

DMARC — политика для почтовых серверов о принятии мер к скомпрометированным электронным письмам.

Инструкция политики DMARC:

- Указывает почтовым серверам как действовать с письмами, которые не прошли проверки на DKIM и/или SPF;

- Позволяет получать от почтовых сервера отчеты касательно писем, которые были отправлены от имени подтвержденного доменного имени.

Варианты действий:

- Отправлять письма в спам;

- Заблокировать прием.

Инструкция прописывается в TXT-записи на сервере доменных имен.

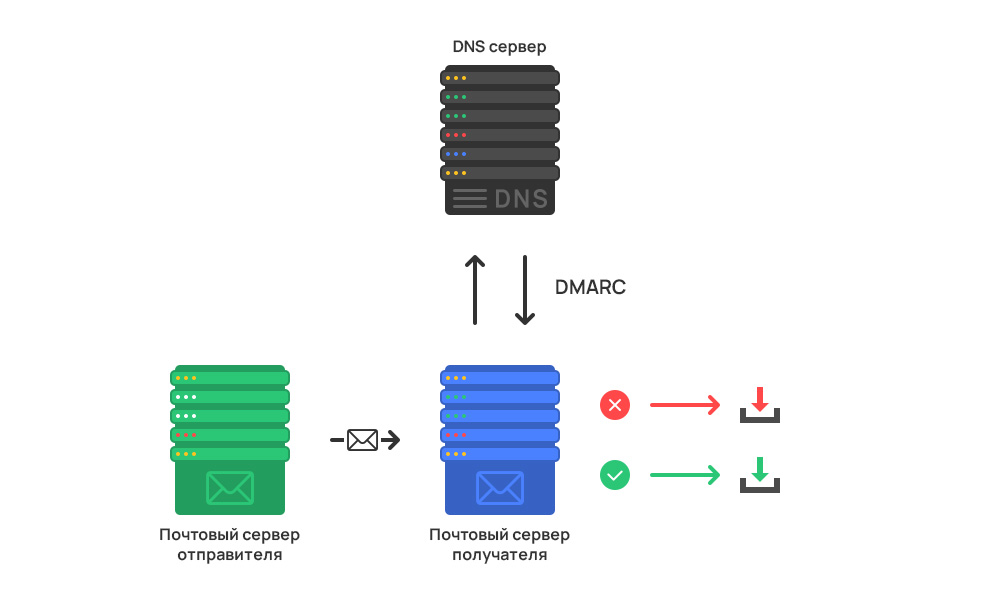

Как работает:

- Принимающий почтовый сервер принимает письма;

- Почтовый сервер определяет доменное имя из заголовка d;

- Проводится анализ SPF, если запись есть;

- Проводится анализ DKIM, если запись есть;

- Проводится анализ DMARC;

- Выполняется политика DMARC.

Синтаксис строки DMARC:

- v — версия, по умолчанию надо использовать v=DMARC1

- p — политика обработки, допустимые значение: none, quarantine или reject;

- sp — политика в отношении поддоменов, принимает аналогичные значения;

- aspf — проверять соответствие по SPF;

- adkim — проверять соответствие по DKIM;

- ruf — адрес, куда направлять отчеты.

Допустимые значения для параметров aspf, adkim:

- aspf=s — строгое соответствие;

- aspf=r — мягкая проверка.

Допустимые значения для параметра p:

- p=none — не принимать мер совсем, только отчеты;

- p=quarantine — направлять письма в спам;

- p=reject отклонять.

Пример для wixfy:

_dmarc.seoheronews.com TXT v=DMARC1; p=reject; sp=reject; ruf=mailto:[email protected].

Есть другие виды атак.

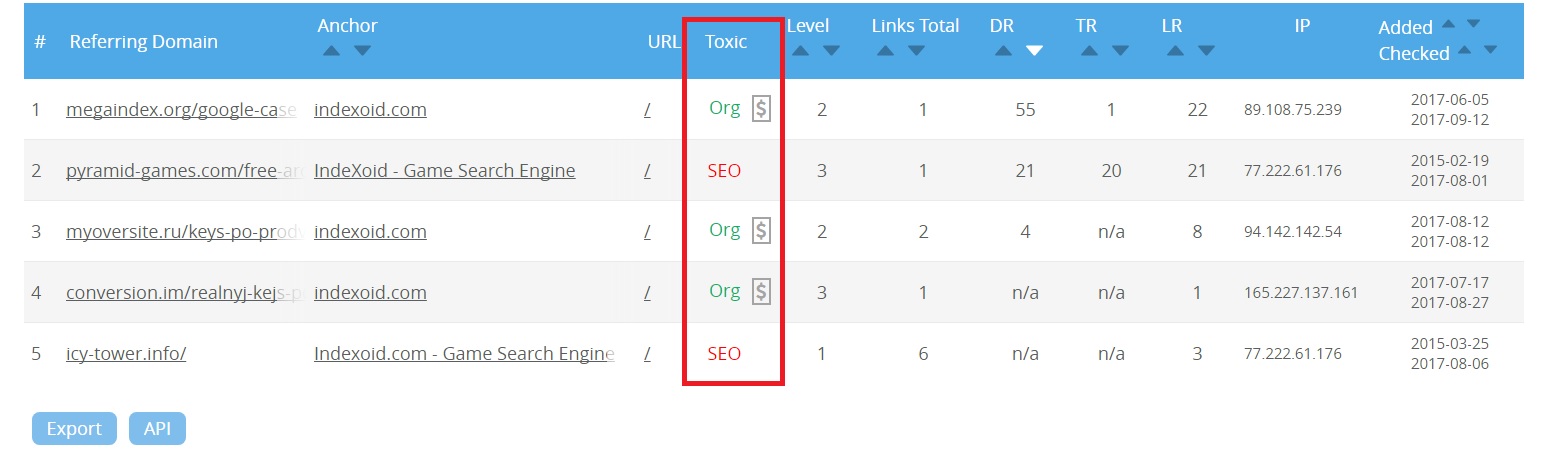

Часто соперники по поисковой выдаче размещают спамные внешние ссылки на конкурентные сайты, поскольку плохие ссылки мешают продвижению.

Найти опасные ссылки позволяет MegaIndex:

- Откройте сервис Внешние ссылки;

- Введите адрес продвигаемого сайта;

- Используйте фильтр SEO, чтобы определить выгрузить потенциально опасные внешние ссылки. Разметка происходит автоматически системой MegaIndex;

- Проанализируете список и определите действительно опасные;

- Вы отправляете отобранные опасные ссылки в Google Disavow Links Tool или в Yandex по форме обратной связи.

Рекомендованные материалы по теме:

- Как обнаруживать плохие внешние ссылки и проводить мониторинг;

- Как найти плохие внешние ссылки и избавиться от влияния на ранжирование сайта.

Выводы

Практически в любом бизнесе рассылки электронных писем входят в список главных инструментов коммуникации от имени бренда.

Конкуренты или мошенники могут подделывать e-mail отправителя.

Атака с подменой адреса отправителя называется спуфингом.

Провести атаку просто. Потенциальной риск нанесения ущерба бизнесу и репутации бренда значимый.

Если атака организована мошенниками, обычно целью является хищение персональных данных.

Если атака организована конкурентами, обычно целью является дискредитация бренда или бизнеса.

Важно защитить адрес электронной почты от происков конкурентов.

Для надежной защиты надо использовать связку из механизмов SPF, DKIM, DMARС.

Принцип действия:

- SPF позволяет ограничить источники для отправки писем. Например, по IP;

- DKIM добавляет цифровую подпись, которая позволяет связать письмо с доменным именем. Принимающие сервера используют цифровую подпись для проверки отправителя на достоверность и фильтрации на спам;

- DMARC позволяет определить политику в отношении скомпрометированных писем.

Механизмы помогают запретить злоумышленникам отправлять сообщения, которые выглядят так, как будто они приходят от доменного имени.

Все бесплатно.

Механизмы поддерживаются почтовыми сервисами Google, Яндекс, Yahoo, Mail.ru, Ukr.net и Microsoft.

Любой способен настроить защиту электронного адреса самостоятельно. Никаких трат не требуется.

Схема:

Есть вопросы или дополнения по теме? Есть мнения? Напишите в комментариях.

На внедрение не требуется специальных навыков. Если есть интерес к теме, разъясню как создать электронную почту на доменном имени бесплатно и как установить защиту для электронного адреса на практике.

Обсуждение

И еще, подскажите, эти методики ведь не защитят, если злоумышленники будут отправлять письма с таким же адресом, но одной измененной буквой (sypport@yandex.ru. вместе support@yandex.ru, к примеру)?